Этот вариант гораздо более гибкий, чем предыдущий. Однако жертва может обнаружить, что его Google Photos делится с вами альбомами и изображениями в приложении. Это означает, что совместное использование может быть легко отменено.

Топ-6 лучших способов как взломать телефон на расстоянии

Как можно взломать телефон на расстоянии? Судя по количеству электронных писем, наводняющих нас в наши дни, этот вопрос актуален. Кому это нужно?

- Возможно, что родителям подростков. Как не волноваться, если у ребенка появились секреты и неизвестно что на уме. Удаленный мониторинг устройства был бы отличным решением.

- Не доверяющим друг другу супругам, один из которых подозревает свою вторую половину в обмане.

- Работодателям, которые считают, что работники используют рабочее время и предоставленный компанией телефон для личных нужд.

Конечно, другие заинтересованы во взломе. Но из трех вышеперечисленных групп «любопытство» составляет большинство.

Прежде чем спешить с покупкой, изучите рынок и убедитесь, что выбранное вами программное обеспечение имеет отличную репутацию, не является подделкой и заслуживает доверия.

Убедитесь, что вы не совершаете ошибку, и, вооружившись знаниями, изложенными в этой статье, сделайте правильный выбор.

Мы называем шесть лучших приложений для отслеживания устройств и более подробно объясняем их функции. И самое главное, мы покажем вам, как взломать ваш мобильный телефон издалека.

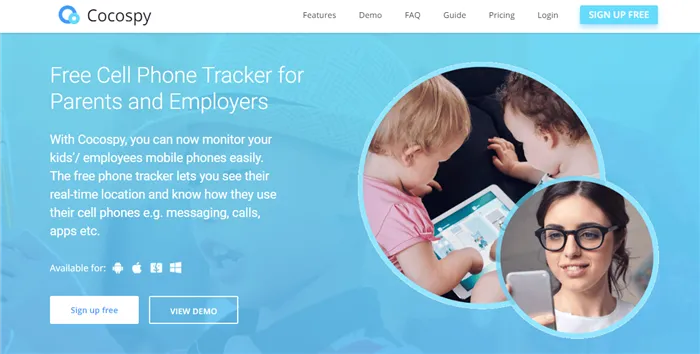

Cocospy – приложение N1 для взлома телефона

КОКОСПИЙ. Дебют программы SPY состоялся относительно недавно, но она уже известна как приложение для отслеживания телефонов N1.

Он абсолютно легален и надежен и заслужил доверие миллионов пользователей по всему миру.

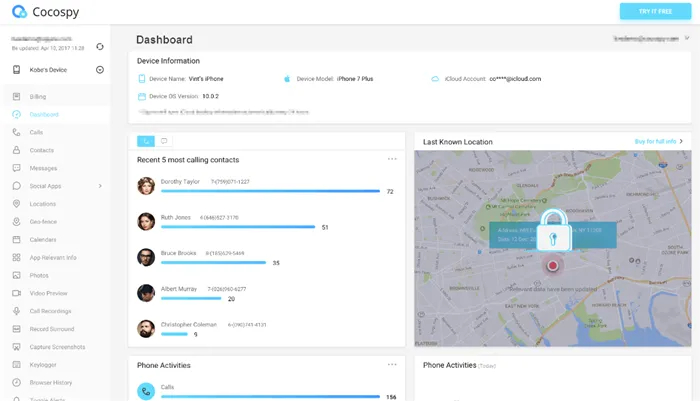

Доступ к Cocospy осуществляется далеко и напрямую из панели управления iCloud и не требует root. Для Android существует естественный доступ и установка Cocospy на телефон. Но даже здесь «пиратство устройств» возможно без root-прав.

Вы можете контролировать активность в социальных сетях через приложение и убедиться, что оно запущено.Онлайн-демонстрация Cocospy доступна здесь>>.

Сразу после установки на Android удалите значок Cocospy, чтобы очистить след. Приложение становится невидимым, но при этом выполняет свою работу надлежащим образом. Кроме того, Cocospy не берет энергию из батареи, что не очевидно. Это! Android — ваш.

Преимущества Cocospy:

- GPS -трекинг: С Cocospy, вы можете выяснить точное местоположение целевого телефона на основе данных GPS, а также ознакомиться с историей и маршрутом перемещений.

- Geo — fencing : С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей : Посредством Cocospy вы получаете полный доступ к профилям соцсетей и приложений, таких как WhatsApp, Instagram, Facebook Messenger, Skype, Snapchat и т.д.

- Кейлоггер : От его “всевидящего ока” не ускользнет ни одно нажатие клавиши. Как результат, все пароли целевого телефона будут ваши.

Менее популярные, но важные опции включают «Телефонные звонки», «Отправка текстовых сообщений» и «Просмотр исторических программ просмотра».

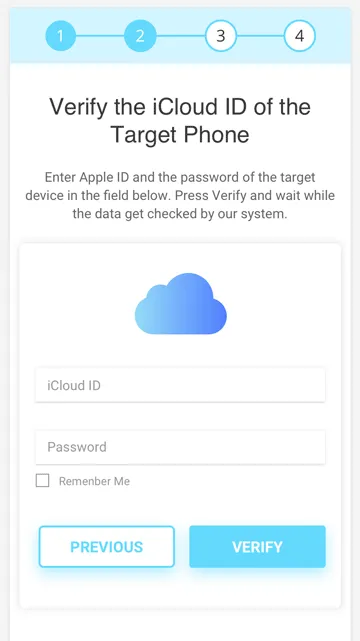

Как взломать телефон удаленно?

1. создайте учетную запись Cocospy.

Важно: Cocospy — единственная в своем роде программа для шпионажа, которая не требует root-прав для доступа к целевому устройству.

2. Все, что вам нужно, — это позволить iCloud проникнуть в систему iPhone.

3. для Android начните установку приложения Spionage.

4. после установки удалите/удалите значок Cocospy на телефоне.

5. перейдите на панель управления Cocospy и откройте нужные функции с левой стороны.

Зарегистрируйтесь в Cocospy бесплатно или попробуйте!Нажмите здесь, чтобы получить онлайн-демонстрацию >>.

2. mSpy – приложение N2 для взлома телефона

mspy. — Серебряная медаль среди приложений для шпионажа хакерских устройств. Надежный, получает только положительные комментарии и имеет мощные функции, которые работают.

Важно отметить, что он не требует джейлбрейка/рутинга на целевом телефоне. Однако если вы делаете джейлбрейк на iPhone без root-прав, вам придется «получить» имя пользователя и пароль от чужой учетной записи iCloud.

Возникают проблемы с MSPY? Наша служба поддержки клиентов в вашем распоряжении 24 часа в сутки 7 дней в неделю. Нужен доступ к расширенным функциям маршрута, но не знаете как? Позвоните в наш центр поддержки. Они быстро проведут вас через весь процесс.

Если вы не уверены, что сможете самостоятельно выполнить установку MSPY, свяжитесь с Massision и закажите услуги специалиста на дому.

После завершения установки программы SPY на целевой телефон, удалите значок MSPY.

Что дает нам mSpy ?

- Кейлоггер : Отслеживает все нажатия клавиш, включая пароль. Добыв его, вам остается лишь авторизоваться и…взять контроль над целевым телефоном в свои руки.

- Geo — Fencing : С ее помощью осуществляется настройка «безопасной» и «опасной» зон. Когда телефон входит или выходит из одной из этих областей, вы сразу же получаете уведомление.

- Мониторинг соцсетей : Через mSpy вы можете получить прямой доступ к аккаунтам соцсетей и мессенджеров, таких как Facebook, Snapchat, Viber, WhatsApp, Skype и т.д. У вас появится возможность читать все отправленные, полученные или удаленные сообщения, контролировать активность “объекта слежки” в соцсетях.

Все вышеперечисленные функции MSPY относятся к категории ‘Advanced’. Их можно получить, купив премиум-пакет или сделав рутинг/брейк джейлбрейк на целевом телефоне.

В противном случае можно украсть только звонки, определить местонахождение данных GPS, найти переписку по электронной почте и многие другие действия.

Как скрытно и анонимно взломать чужой телефон на расстоянии?

- Получите MSPY.. Если вы готовы довольствоваться базовым набором опций или не хотите “добывать” root-права, покупайте пакет “Basic”. Чтобы получить доступ к расширенным функциям, придется приобретать пакет “Premium”.

- Получив на свой email письмо со ссылкой, перейдите по ней на панель управления и выберите опцию «с джейлбрейк» или «без джейлбрейк».

- «Без джейлбрейк». Введите Apple ID и пароль, чтобы проникнуть в чужой iPhone. В случае с Android нужен физический доступ для инсталляции mSpy в нем.

- «С джейлбрейк»: Следуя пошаговой инструкции, установите приложение на устройство. В случае затруднений воспользуйтесь услугами “mAssistance”.

- Как только все будет готово, не забудьте скрыть значок mSpy.

- Теперь перейдите на панель управления mSpy и начинайте мониторинг целевого устройства.

Программное обеспечение для мобильного банкинга неизбежно связано с номером мобильного телефона. Кроме того, если владелец меняет SIM-карту, но забывает повторно ввести данные банковской карты, новый владелец получает доступ к конфиденциальной информации.

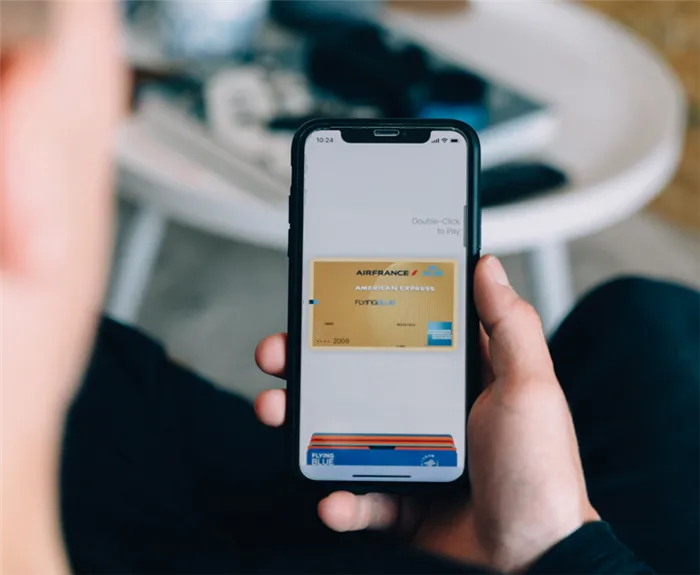

Смартфон с NFC попал в руки мошенников

Самый простой способ подарить захватчику смартфон с интуитивно понятной системой оплаты — это, естественно, владеть им. Кстати, нередко смелые граждане используют забытые смартфоны в такси и других видах транспорта для оплаты мелких покупок, пока владелец не заблокировал их карту.

Как это произошло: платежные системы, такие как Apple Pay и Google Pay, позволяют в целости и сохранности оплачивать покупки на сумму до 1 000 рублей без разблокировки гаджета. Чтобы потратить больше денег, устройство должно быть активировано. Поэтому важно создавать пин-коды и использовать датчики отпечатков пальцев или другие методы для ограничения доступа к устройству.

Поэтому современные устройства допускают неповрежденные платежи и не могут импортировать данные банковских карт по умолчанию, если не установлена блокировка дисплея. Однако, как мы уже говорили, это правило не распространяется на расходы до 1 000 рублей — телефон блокируется, а деньги продолжают списываться.

Теоретически, вы можете использовать часы для оплаты покупки, но для этого необходимо знать код замка.

Опасения.Смарт-часы с использованием NFCДа, вы можете платить без смарт-часов — но вам нужно знать код блокировки. Да, например, в Apple Watch есть функция блокировки паролем — она активируется, когда часы снимают с руки. Все данные карты также удаляются при сбросе нажатием боковой кнопки без пароля.

Использование браслета NFC также рекомендуется для выполнения двух действий Разместите на платеже пин-код (который необходимо вводить в устройство каждый раз) и активируйте автоматическую блокировку, когда снимаете гаджет с запястья.

Смартфон взломали и украли данные карты

Мошенникам не нужно извлекать ваш смартфон из естественной среды обитания, чтобы украсть ваши деньги. И даже если вы думаете, что вы не являетесь публичной фигурой, вызывающей интерес хакеров, это ошибочное мнение. К сожалению, загрузка приложений по подозрительным ссылкам и открытие спорных электронных писем предоставляет доступ третьим лицам. Шпионская программа записывает все вводимые имена пользователей и пароли и перенаправляет их злоумышленнику. Это может включать сведения о подключении к мобильным банкам.

Изучите веб-сайт своего банка, чтобы не стать жертвой!Фишингé. Страница может оказаться поддельной и предоставить злоумышленнику данные для входа в систему, чтобы использовать их против вас.

Сами данные карты не хранятся на смартфоне — только зашифрованная информация.

Однако восстановить данные мобильного банкинга без участия владельца устройства практически невозможно. Дело в том, что информация о карте (номер, код, фамилия, срок действия) не копируется на смартфон. Когда вы вводите платежные данные в Apple Pay или Google Play, на вашем телефоне сохраняется только купон (16-значный номер с зашифрованным номером банковского счета). Затем, каждый раз, когда вы совершаете нетронутый платеж, на него отправляется криптограмма (вид одноразового кода, который контролирует платежную систему и разрешает или запрещает транзакции).

К смартфону с NFC поднесли банковский терминал, чтобы списать деньги

Как мы уже видели, оплачивать покупки можно даже с заблокированного телефона. Поэтому возникает логичный вопрос: реально ли украсть деньги в банковском терминале, если они хранятся на чужом смартфоне? Эта теория была особенно популярна, когда только появились чиповые карты PayPass. В то время существовали даже специальные защищенные кошельки. И вообще, этот способ мошенничества реален, но очень сложен в применении.

Во-первых, злоумышленнику необходимо зачислить (теоретически можно купить готовое юридическое лицо) на расчетный счет и договор эквайринга (возможность принимать безналичные платежи через терминал). Это трудоемкий и недешевый процесс.

Мошенникам также необходимо знать, где находится ваш смартфон или карта PayPass. Они также должны быть очень осторожны, поскольку для снятия денег им необходим достаточно близкий контакт (до 10 см). Согласен. Трудно не заметить, если незнакомец начал прижимать вас к банковскому терминалу в оживленном месте.

Кроме того, для совершения такого мошенничества преступникам необходимо бесперебойное мобильное интернет-соединение или устройство с поддержкой Wi-Fi. Соединение должно быть быстрым, чтобы терминал мог подключиться, когда сессия активна. Он также может амортизировать до 1 000 рублей, поскольку это сумма, которую он может потратить без разблокировки смартфона с помощью бесконтактной системы оплаты. Так стоит ли оно того?

Самый простой способ для мошенников украсть и взломать смартфоны и использовать мобильный банкинг

Мошенникам требуется много времени, чтобы внести деньги на счет. Тем временем жертва может отменить транзакцию и подать жалобу в банк. Держатель карты также немедленно уведомляется об удалении. Камеры видеонаблюдения также могут быстро обнаружить мошенников, если инцидент произошел в общественном месте.

Такие прецеденты были только в США — и это единичные случаи, когда мошеннику просто повезло. Поэтому подозрительный человек с подземным терминалом, скорее всего, просто дистрибьютор, а не хакер, охотящийся за вашими деньгами.

В iOS 12 функциональность была улучшена, и порт отключается сразу после блокировки. Таким образом, остается лишь теоретическая возможность взлома через устройства таких компаний, как Cellerbrite и Grayshift. Однако это дорого, и они, конечно, не собираются интегрировать их в общественные зарядные устройства.

Схема мошенничества

Мобильный банкинг — это простая в использовании программа, которая позволяет вам удаленно общаться с вашим банком. Это означает, что они могут не только переводить деньги, но и открывать новые счета и выполнять другие задачи. Конечно, мошенники делают все возможное, чтобы получить доступ к этой программе. Это дает им практически полную свободу действий.

Программное обеспечение для мобильного банкинга неизбежно связано с номером мобильного телефона. Кроме того, если владелец меняет SIM-карту, но забывает повторно ввести данные банковской карты, новый владелец получает доступ к конфиденциальной информации.

Система удаленного банковского мошенничества через мобильные телефоны выглядит следующим образом

- На номер 900 оправляется смс и злоумышленникам становится понятно привязана ли купленная ими симка к мобильному банку.

- Далее мошенники ищут всю информацию о бывшем владельце симки, и в принципе могут даже узнать реквизиты карты.

- Имея номер карты и фамилию владельца, можно спокойно совершать покупки за счет финансов своей жертвы. Достаточно просто подтверждать платеж по смс.

Фишинг (демоверсия мобильного банка)

Суть аферы заключается в том, что злоумышленник повреждает официальный сайт банка. Жертва, не подозревая о подделке, молча вводит данные и вместо завершения транзакции видит, что страница была обновлена. Все введенные данные затем передаются мошеннику.

Вирусы

Очень распространенный способ снятия денег с карты жертвы. Достаточно создать задание в виде «новой программы» или «бесплатной игры» и загрузить вирус на телефон будущей жертвы. Всего за 15 минут вирус собирает всю конфиденциальную информацию, включая пароли и данные карт.

Как защититься от мошенников

Чтобы защитить свои финансы от преступников, помните следующее

- Совершая покупки в интернете внимательно следите за строкой в браузере – она не должна меняться, если это происходит, нужно сразу отказываться от покупки, так как возможно вас перенаправляют на фишнговый сайт, где все данные карты считаются.

- Не храните пароли в смс или заметках.

- Настройте оповещения от банка о выводе денег.

- Если вы нечасто пользуетесь картой, регулярно проверяйте список проведенных транзакций.

- Не закачивайте в телефон непроверенные программы.

- Меняя сим-карту, обязательно проверяйте не осталась ли на ней конфиденциальная информация.

- Если вы заподозрили, что кто-то получил доступ к вашим данным, немедленно оправляйтесь в банк и блокируйте карту.

Финансовое мошенничество наказывается в соответствии со статьей 159.3 Уголовного кодекса Российской Федерации. Нарушитель может быть оштрафован, заключен в тюрьму, приговорен к тюремным работам или даже ограничен в свободе. Кроме того, он должен вернуть все украденные деньги владельцу.

В настоящее время мошенники убеждают своих жертв установить приложения удаленного доступа, после чего они могут легко перевести все деньги со счета на себя. Более или менее опытные пользователи поймут, что это мошенничество — но, к сожалению, они не понимают всей сложности информационной безопасности.

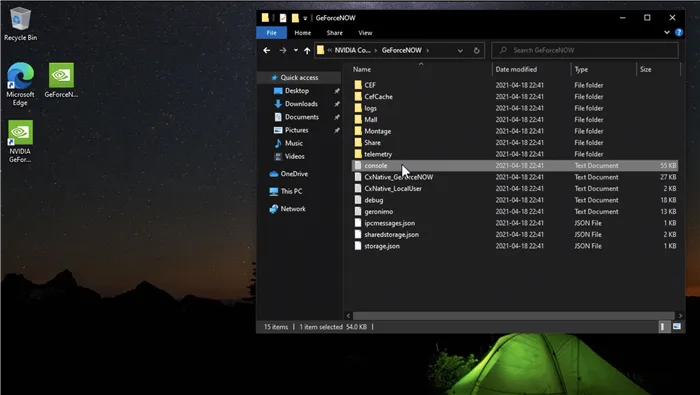

Метод 03: echoshare Phone Manager — Взломайте фотографии мобильного телефона (УДАЛЕНО) с помощью инструмента сканирования телефона

Существует несколько программ для управления телефоном, которые сканируют фотографии телефона и предоставляют вам доступ ко всем вашим фотографиям, включая скрытые.

Здесь мы сделаем это с помощью Echoshare Phone Manager. Это мощный инструмент управления телефоном, который может обнаружить множество данных и файлов на Android и iPhone.

Echoshare сканирует, а также удаляет существующие фотографии, а также изображения и видео с этого телефона. Во время сканирования Echoshare отображает все фотографии, видео, приложения и другие данные в рабочей среде.

Используйте программу для быстрого взлома фотографий на чужих телефонах. Обратите внимание, что в следующих шагах для демонстрации используется iPhone. Вы определенно можете попробовать телефоны на базе Android.

В зависимости от целевого телефона, вам нужно будет загрузить версию этого программного обеспечения для Android или iOS.

Нажмите следующую кнопку, чтобы загрузить программу на свой компьютер.

Взломать фотографии iPhone:.

Затем возьмите iPhone жертвы и подключите его к компьютеру. Выберите Восстановление с устройства iOS и нажмите кнопку Начать сканирование Продолжить.

После завершения сканирования найдите фотографии. Echoshare покажет вам все фотографии на этом iPhone. Их можно предварительно просмотреть или сохранить на компьютере для последующего просмотра.