Применить защиту белой стены очень просто, и вы можете сделать это вручную с помощью Windows Protection Wall. Существует также полезный, бесплатный и мощный Commodore Firewall или SimpleWall.

Защита от криптомайнеров

С ростом стоимости таких криптовалют, как биткоин и монеро, появилась более зловещая тенденция. Киберпреступники увидели возможность добывать криптовалюты, используя вычислительную мощность незащищенных компьютеров.

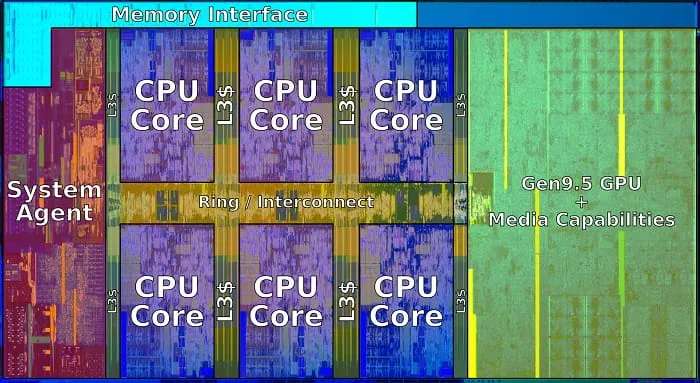

Поскольку эти вычисления требуют много ресурсов и мощности процессора, хакеры используют сценарии майнинга в браузерах для незаконного использования чужих компьютеров (известный как криптоджекинг), чтобы иметь возможность добывать бесплатную криптовалюту.

Что такое криптоджекинг

Как и криптовалюты, криптовалюты не являются новым явлением. На самом деле, примерно с 2011 года компьютерные ресурсы можно использовать для добычи биткоинов без помощи специализированного или мощного оборудования. Однако киберпреступники начали разрабатывать вредоносные программы только после криптовалютного взрыва в середине 2017 года.

Киберпреступники поняли, что если заразить чужие компьютеры вредоносным программным обеспечением, то на зараженных компьютерах можно будет заниматься майнингом, но злоумышленники могут выиграть. Кроме того, умножьте прибыль на 1 000 или 10 000 000 зараженных компьютеров, и очень легко понять, почему вредоносные криптовалюты совершили такой скачок.

Более того, злоумышленники решили, что, комбинируя различные типы вредоносных программ, они могут значительно увеличить свою прибыль.

Действительно, пользователи, которые переходят по электронной «рыбацкой» ссылке или открывают вредоносное вложение, получают сразу две инфекции: криптовалютное ПО и ransomware. Конечно, злоумышленник не может работать одновременно и поэтому выбирает, какое программное обеспечение активировать. Этот вариант основан на таких факторах, как формирование компьютерного оборудования и программного обеспечения, а также на том, какие атаки являются наиболее прибыльными.

Как работает незаконный криптомайнинг

Преступники в киберпространстве используют различные методы заражения компьютеров: от проникновения на компьютеры и мобильные устройства отдельных пользователей до проникновения на популярные сайты и распространения вредоносных программ среди посетителей.

Фишинг остается очень популярным методом заражения. В некоторых случаях используется компонент червя, позволяющий вредоносному ПО атаковать одну машину за другой по всей сети.

Эксплойт EternalBlue, использованный для распространения в 2017 году вымогательского ПО wannaCry в виде глобальной эпидемии, по-прежнему используется для вредоносного шифрования. Однако, в отличие от ransomware, большинство жертв шифрования не имеют представления о том, что у них украли, а лишь неопределенное ощущение, что их системы функционируют не так эффективно, как раньше.

Еще одним распространенным методом вторжения является ошибочное обновление программного обеспечения, например, приобретение вредоносного ПО, которое маскируется под легальное обновление проигрывателя Adobe Flash. Другой обычный метод — внедрение вредоносных сценариев майнинга на легальные сайты или в рекламные веб-блоки, размещенные на многих сайтах. Когда веб-сайт или браузер жертвы загружает онлайн-рекламу, запускается процесс шифрования, который похищает ресурсы и прибыль без ведома пользователя.

Разработчики крипто-вредоносных программ извлекли уроки из своей первой ошибки. Вредоносные программы, потребляющие 100% мощности процессора жертвы, сегодня встречаются реже, вызывая значительные замедления, которые пользователи могут заметить и принять меры по исправлению ситуации. Новые версии вредоносных криптовалютных программ принимают более умные меры, чтобы скрыть свое присутствие. Они загружают процессор жертвы примерно на 20% и находят свободное время для выполнения наиболее требовательных к ресурсам вычислений. и т.д. Таким образом, эти криптовалюты могут очень долгое время незаметно воровать ресурсы у своих жертв.

Что еще хуже, для того чтобы заниматься незаконной добычей, не нужно быть высококвалифицированным инженером-программистом. Как и другие наборы вредоносных программ, криптоджекинг как услугу можно приобрести всего за полдоллара США. Высокий уровень конфиденциальности и анонимности, характерный для некоторых криптовалют, таких как Monero и Zcash, также делает их гораздо более сложными для обнаружения и захвата злоумышленниками.

В-третьих, компьютерные ресурсы. Рост стоимости криптовалют породил орды вредоносных майнеров, которые используют как видеокарты, так и процессоры. Затем эти вредоносные программы ловко прячутся и начинают работать, когда пользователь находится вне компьютера или имеет свободные ресурсы.

Кто это делает?

Веб-мастера размещают на сайте специальные вирусные скрипты, которые могут использовать процессор компьютера или ноутбука в качестве удаленного майнера.

Чем дольше они остаются на сайте, тем больше криптовалюты зачисляется в кошелек владельца ресурса. W-o-s.ru — не единственный сайт-паразит. Скрытые майнеры ранее были обнаружены на трекере ThePirateBay, в различных американских интернет-магазинах и примерно на десятке украинских сайтов.

Как защитить себя от сайтов со скриптами для майнинга

Скоро, похоже, скрытый майнинг на веб-сайтах может превратить просмотр Интернета в игру в рулетку.

Многие владельцы сайтов хотят зарабатывать деньги, и сценарии майнинга являются простым способом получения достаточно стабильного дохода.

Однако существует несколько вариантов защиты от скрытого майнинга в Интернете.

Способ 1. Следите за кулером и температурой ноутбука

Это, пожалуй, самый тривиальный, но и самый эффективный способ защиты от вредоносных скриптов. Если вы не используете 3D-графику и не занимаетесь рендерингом сложных сцен со спецэффектами, ваш ноутбук не сможет бесконечно вращать холодильник.

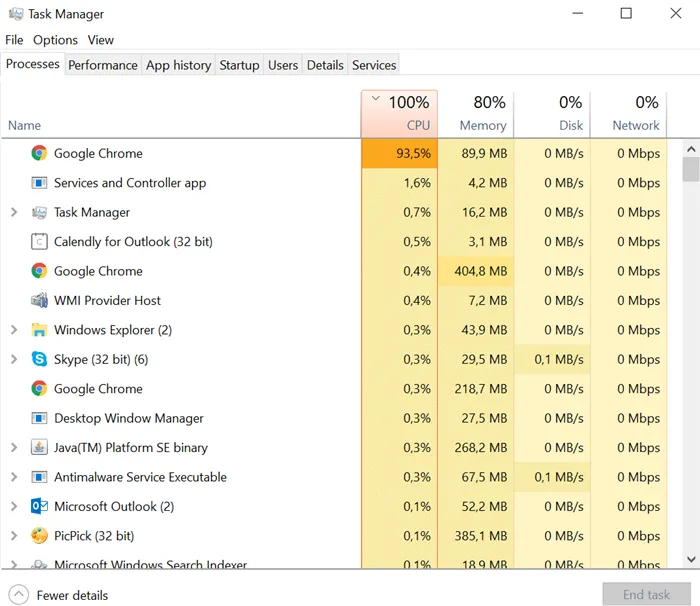

Первое, что вам нужно сделать, это проверить системный монитор (на Mac) или диспетчер задач (на Windows), чтобы убедиться, что вкладки браузера не загружают процессор более чем на 100%.

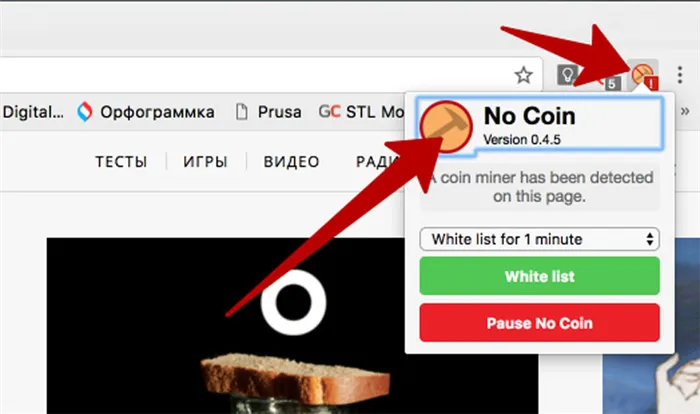

Способ 2. Расширение No Coin

Для браузера Google Chrome существует специальное расширение coin-free (скачать). При обращении к сайтам, на которых размещены скрытые скрипты майнинга, No Coin загорается восклицательный знак, а процесс майнинга приостанавливается.

Поэтому рекомендуется не слишком полагаться на защиту от вирусов и принять некоторые простые меры предосторожности, чтобы минимизировать риск заражения новыми червями.

Выявление вмешательства

Тайная эксплуатация вычислительных мощностей компьютеров затрагивает как крупные организации, так и обычных пользователей. Первые обычно следят за рабочим сервером и загрузкой процессора, чтобы предотвратить взлом, а вторые могут ничего не подозревать до последней минуты. Однако найти нелегальных шахтеров несложно, если не пренебрегать основными правилами.

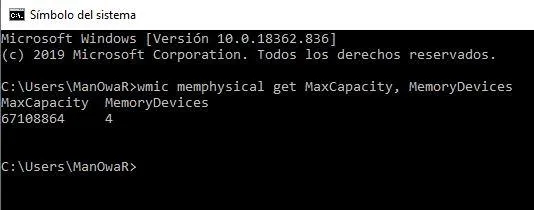

- Проверять уровень загрузки процессора. Если ЦП загружен на 100% и при этом не запущены программы вроде тяжёлых игр или торрент-клиентов, можно заподозрить, что он добывает криптовалюту без согласия владельца. Чтобы убедиться в этом, достаточно перейти на вкладку «Производительность» в Диспетчере задач — при майнинге процессор всегда перегружен, при этом браузер потребляет максимум ресурсов.

- Не пренебрегать системными предупреждениями. Когда Windows сомневается в достоверности сертификата ПО (особенно если его издатель не очень-то популярен), лучше прислушаться к предупреждению и отказаться от установки программы. В случае с Apple стоит разрешать установку приложений только из официального магазина. Кроме того, работать на ПК лучше под учётной записью пользователя, а не администратора — в этом случае ни одна программа не сможет внести в систему критичных изменений.

- Следить за обновлениями антивируса и самой Windows. Хотя майнеры не ставят перед собой цели навредить компьютеру, создаваемое ими ПО нередко устанавливается в обход защиты, а этот процесс легко пресекается антивирусными программами. В то же время разработчики Windows регулярно выпускают обновления для актуальных версий системы, устраняя недочёты и уязвимости.

- Устанавливать в браузеры специальные плагины. На ресурсы с пиратским контентом, доски объявлений, форумы и торрент-площадки часто внедряют сценарии JavaScript, вычисляющие криптовалюту в течение всего периода пребывания пользователя на сайте. Решить эту проблему помогают расширения (например, NoCoin, NoScript или AdBlock), запрещающие запуск нежелательных скриптов.

- Использовать поисковики, защищённые от майнинга. Разработчики Opera и Яндекс официально объявили об интеграции защиты в обновлённые версии своих браузеров. Opera предотвращает выполнение сценариев из списка скриптов NoCoin, а поисковая система Яндекс анализирует нагрузку на процессор компьютера.

- Избегать пиратского контента. Так называемые риперы (то есть люди, пересобирающие игры, операционные системы и программы) нередко интегрируют в контент скрытые функции, например, те же приложения для майнинга.

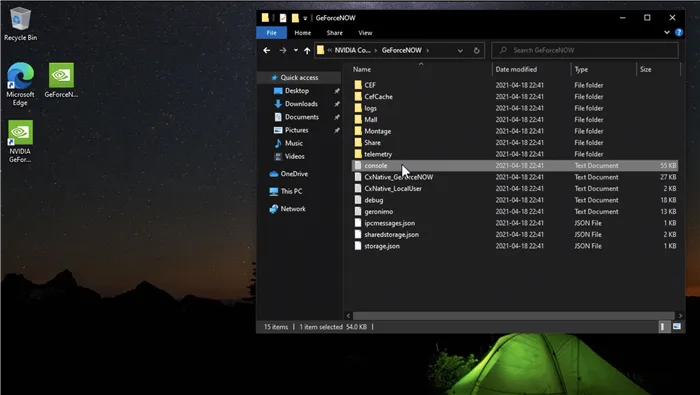

Способы защиты

Одним из самых надежных способов защиты компьютера от скрытого майнинга является обработка системного файла host (c: /windows/system 32/drivers/hosts). Чтобы внести необходимые изменения в файл, нужно записать права администратора и открыть его в Блокноте внизу и добавить список запрещенных адресов (например, 0.0.0.0 Coin-hive.com, 0.0.0.0. listat.biz и и biz и скоро). Однако пользователям, не знакомым с особенностями Windows, не следует выполнять подобные действия во избежание уничтожения критически важной системной информации. Кроме того, поскольку этот процесс отнимает много времени, предпочтительнее использовать более простые и эффективные методы.

- Установить специальное браузерное расширение для защиты от майнинга криптовалюты — NoCoin или AdBlock. Они доступны практически для всех браузеров (за исключением Internet Explorer, Microsoft Edge и Safari) и устанавливаются буквально в один клик. Защитить ПК с помощью расширений можно, загрузив их из официальных источников, например, магазина расширений Google Chrome.

- Отключить JavaScript. Способ очень действенный, но имеет один существенный недостаток: JavaScript необходим для корректной работы множества сайтов, в том числе вполне добропорядочных. Поэтому лучше не отключать Java в самом браузере, а воспользоваться расширением NoScript, по мере необходимости добавляя проверенные ресурсы в белый список.

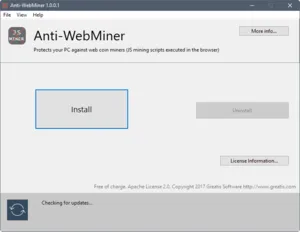

Специальные программы

Другие вспомогательные программы, такие как Anti-Webminer, могут помочь обезопасить ваш компьютер от внешнего майнинга. Эта программа блокировала такие сценарии, как Coinhive, и предотвращала подключение к веб-сайтам из черного списка. Пользователи просто устанавливают и запускают утилиту, и файл хоста автоматически обновляется. Нажав на кнопку «Непротивление», можно легко удалить антивебмайнер. MalwareBytes не менее полезен и эффективно защищает от вредоносных сайтов, потенциально нежелательного и подозрительного программного обеспечения, вирусов и ransomware. Единственным недостатком MalwareBytes является то, что бесплатная версия имеет очень ограниченную функциональность (хотя есть тестовый период), поэтому для полного использования всех функций необходимо приобрести полную версию.

Чтобы использовать программное обеспечение, вам необходимо

- Скачать Malwarebytes с официального сайта разработчика и установить на ПК.

- Открыть окно программы, перейти в раздел «Проверка» и нажать на кнопку «Полная проверка».

- Дождаться завершения сканирования и ознакомиться с результатами, предоставленными в отчёте. После этого можно отправить подозрительные объекты в карантин нажатием соответствующей клавиши или же снять отметки с тех из них, которые, по мнению пользователя, определены как вредоносные ошибочно.

- Если после перемещения файлов программа предложит перезагрузить ПК — согласиться, предварительно сохранив важную информацию и корректно завершив работу открытых приложений.

После перезагрузки компьютера необходимо включить фактическую защиту — это делается в настройках MalwareBytes. В результате программа отслеживает сайты, которые он посещает, и исключает доступ к подозрительным ресурсам. Чтобы избежать перегрузки процессора и влияния на производительность, вы можете снизить приоритет в соответствующем модуле конфигурации MalwareBytes.

Риск столкнуться с майнерами возрастает при использовании торрент-приложений, скачивании пиратского контента и посещении сомнительных интернет-ресурсов.

Если вы устраните эти факторы или хотя бы обеспечите установку специальных расширений, шансы получить нежелательное программное обеспечение на вашем компьютере будут сведены к минимуму.

Когда на мировой рынок вышла первая криптовалюта, её создатели обещали, что любой человек на планете сможет беспрепятственно добывать монеты для себя. И до определённого момента это утверждение было правдивым — до тех пор, пока не появились способы майнить цифровые деньги в промышленных масштабах.

Третий шаг — строгий контроль источников программ и игр

Дело в том, что многие ссылки, которые, как кажется, ведут на сайты разработчиков, на самом деле могут вести на сайты с рекламным программным обеспечением, вредоносным ПО или потенциально опасными программами.

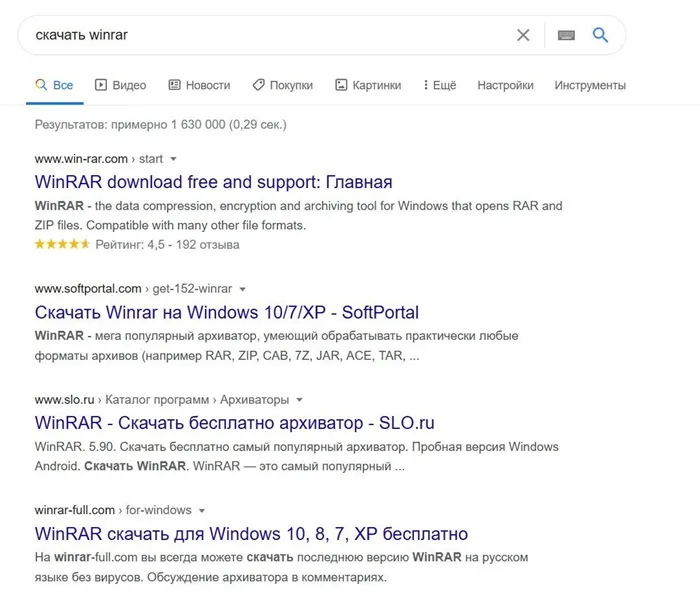

Например, попробуйте набрать в поисковой системе «скачать Winrar». Первая, даже вторая страница результатов поиска, не содержит официального сайта разработчика Winrar -rarlab.com.

Аналогичным образом, поиск популярных бесплатных или shareware-программ затруднен.

Одним из простых способов узнать фактическое местонахождение разработчиков программ является поиск в Википедии. Сделать это несложно. Это значительно защитит ваш компьютер от заражения.

Все вышесказанное относится к получению драйверов устройств. Загрузите их с веб-сайта производителя. И вам нужно забыть о «пакетах драйверов» и «уничтожителях драйверов» любого рода.

Если вы не можете полностью отказаться от пиратства или зайти на торрент-трекер за игрой или программой, выбирайте то, что вы скачиваете оттуда.

Не загружайте образы операционных систем, особенно суперхакерские сборки. Большинство образов операционных систем Windows можно загрузить с сайтов разработчиков, и подготовленные файлы почти со 100% вероятностью не вызовут проблем.

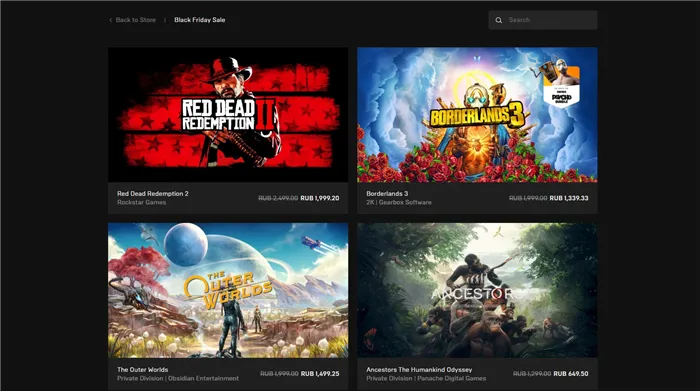

Если игра, которую вы скачиваете, совсем не дешевая, подумайте о ее покупке.

Epic Games устраивает огромную распродажу в мае-июне 2020 года. Некоторые игры предлагаются бесплатно.

Однако если вы решили скачивать с Torrent Tracker, вам нужно будет выбрать, с кого вы будете скачивать.

Популярные «циркуляторы», известные большинству пиратских энтузиастов, и их десятки тысяч игровых снимков, по крайней мере, гарантированно свободны от вредоносных программ. Миллионы лодок никогда не могут пойти не так’, а если что-то идет не так в пробке, начинается ад.

Но и это правило может подвести в решающие моменты. Один из наших самых популярных освободителей уже был пойман в инновационной игре майнеров несколько лет назад.

Однако игры, упакованные ‘Wasjan777’, являются большим риском и их стоит избегать, так как три человека дали добро.

Если вы не можете полностью отказаться от пиратства или зайти на торрент-трекер за игрой или программой, выбирайте то, что вы скачиваете оттуда.

Блокируем вредоносной скрипт

Криптоджекинг работает через скрипты, встроенные в сайт, поэтому его рекомендуется ограничить. Хорошая рекламная программа, например Adblock, отлично справится с этим. Кроме того, существуют специальные добавки, такие как Antiminer, направленные на остановку работы сценариев добычи. Другим решением, которое мы можем предложить, является Anti-Webminer, который также блокирует вредоносный код JavaScript.

Теперь у нас есть базовое понимание того, что такое криптовалюты. Мы также нашли способ борьбы со скрытой добычей цифровой валюты против вас. Конечно, существуют и более сложные сценарии, например, добыча текстовых документов. Злоумышленники не сидят сложа руки. В любом случае, всегда рекомендуется быть осторожным, поскольку скрытые майнеры были обнаружены в рекламе YouTube, рекламной службе DoubleClick от Google и даже в русских модах игр GTA.

Развивающиеся тенденции киберпреступников немного пугают. Это связано с тем, что недавно они нашли способ добывать информацию даже после закрытия вкладок. Пользователи мобильных устройств также должны быть осведомлены о майнерах, поскольку широко известны случаи, когда майнеры самопроизвольно уничтожали смартфоны Android. Однако в следующей статье все объясняется.